キーの谷の深さは、ロックと一致する必要があるコードのように機能します。

[Published: April 25, 2022 10.13pm AEST] – ノリ、12歳、ウィスコンシン州、アメリカ合衆国

[答えてくれる先生]

スコット・クレイバー 先生

ニューヨーク州立大学, ビンガムトン大学 電気コンピュータ工学 准教授

キーがどのように機能するのか疑問に思ったことはありますか?私はコンピュータセキュリティのコースを教えています。そこでは、ロックがどのように機能するか、そしてどのようにロックを解除またはバイパスできるかを学びます。これを行うのは、ロックが一般的なセキュリティに関する重要な原則を教えているためです。

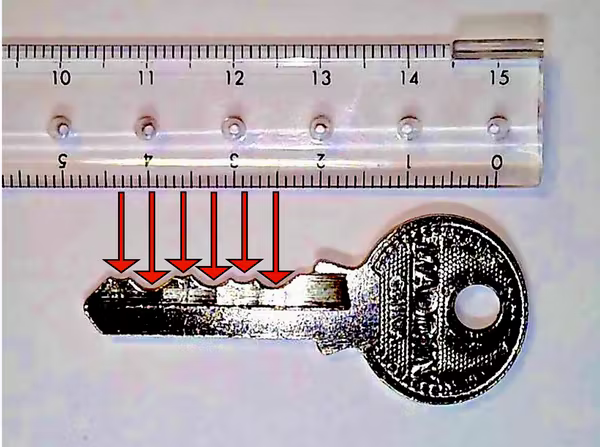

キーをよく見ると、その上端にV字型の谷がたくさんあることがわかります。おそらく定規を使って鍵を詳しく調べると、これらの谷の底が等間隔に配置されていることがわかります。谷の深さは、ロックによって受け入れられるシーケンスをエンコードし、各谷は組み合わせに1つの値を提供します。

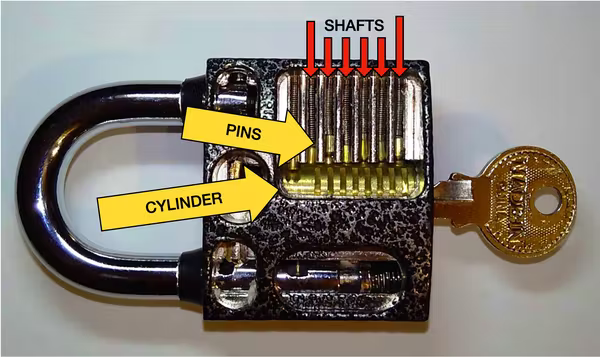

ロックの内側にはシリンダーがあります。これは、キーを押し込んで回すと動く部分です。キーは、そのすべての谷が特定のロックに適切な深さである場合にのみ回転できます。

しかし、鍵の谷が正しい深さのシーケンスを持っているかどうかをロックはどのように検出しますか?

ロックの内側には、キーの各谷に1つずつある垂直シャフトがあります。各シャフトには、自由に上下にスライドできる一対の金属ピンがあります。ピンの位置によっては、シリンダーの回転を妨げ、ロックが開くのを妨げることができます。これは、ピンがシリンダーの内外に部分的に突き刺さっている場合に発生します。

ロックを開くには、すべてのピンを揃える必要があります。

ロックにキーを刺すと、ピンが谷に落ちます。谷が高すぎると、ピンが突き出てシリンダーが詰まります。谷が低すぎると、ピンの沈み込みが低くなり、その上のピンがシリンダーに沈み込み、詰まります。ただし、適切なキーが適切な深さの谷に挿入されている場合、どのピンも邪魔になりません。

キーは、必要な正確な谷を切り開くようにプログラムされた研削盤にブランクキーを配置することによって作成されます。鍵屋は、ピンを取り外し、選択したキーに一致するように新しいピンを取り付けることで、ロックを変更することもできます。

コンピュータセキュリティでは、セキュリティは「あなたが知っていること、あなたが持っていること、またはあなたが誰か?」に依存していると言います。パスワードはあなたが知っていることの例です。キーはあなたが持っているものの例です。指紋はあなたが誰か?の例です。しかし、ご覧のとおり、キーは、金属片を削ってエンコードされていることを除けば、パスワードと非常によく似ています。

このため、家の鍵の写真をインターネットに投稿しないでください。これは、クレジットカードやパスワードの写真を投稿するようなものです。誰かがその写真を使用してキーを複製する可能性があります。

キーなしでロックを解除または「こじあける」ことも可能です。細い金属片をシリンダーに滑り込ませ、ピンを1つずつ適切な高さまで静かに押すことで、ロックを開くことができます。ただし、これを行うには多くのスキルと練習が必要です。

このことはセキュリティについて何を教えてくれますか?まず、可能なキーを非常に多く作成してキーを秘密にする必要があります。これにより、正しいキーを推測したり作成したりすることが困難になります。パスワードについても同じです。次に、キーまたはパスワードのすべてのビットが正確に正しいことを要求するロックまたはコンピュータプログラムを設計することが重要です。

ロックとコンピュータプログラムの内部動作を研究して、それらの設計によって誰かがそれらを壊すことができる方法を理解することが重要です。

この記事は、クリエイティブコモンズライセンス(CCL)の下で The Conversation と各著作者からの承認に基づき再発行されています。日本語訳はarchive4kids(Koichi Ikenoue)の文責で行われています。オリジナルの記事を読めます。original article.